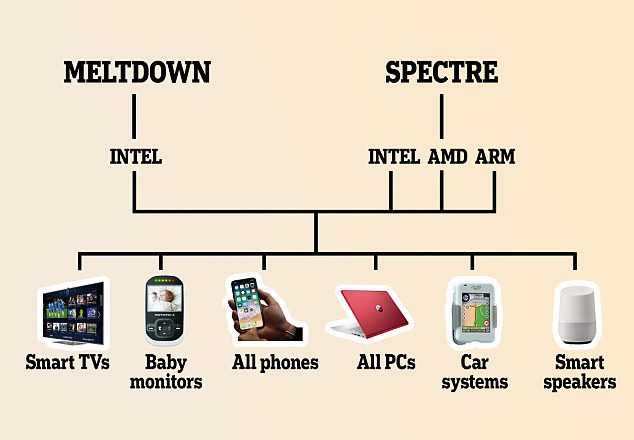

Au apărut detalii despre două defecte de securitate masive, care au pus în pericol miliarde de oameni din întreaga lume. Meltdown și Spectre ar putea permite infractorilor cibernetici să fure date de la aproape orice dispozitiv de calcul care conține cipuri de la Intel, AMD și Arm.

- Cercetătorii în securitate de la Proiectul Zero al Google au descoperit cele două defecte masive (numite Meltdown și Spectre).

- Meltdown permite hackerilor să ocolească barierele hardware ale cip-urilor Intel pentru a fura date.

- Spectre este mult mai răspândit și afectează cip-urile de la Intel, AMD și Arm.

- Acest lucru permite infractorilor cibernetici să păcălească aplicațiile, pentru a ceda informații secrete. Patch-urile sunt primite de la o serie de firme pentru a corecta breșele uriașe de securitate.

- Consumatorii ar trebui să verifice la producătorul de dispozitive și la furnizorul sistemului de operare.

Două defecte de securitate masive ar putea pune miliarde de oameni din întreaga lume în pericol de a fi hackeriți, printr-o neglijență șocantă care afectează aproape toate dispozitivele.

Meltdown și Spectre ar putea permite infractorilor cibernetici să fure parolele și alte date din aproape fiecare gadget care conține cip-uri de la Intel, AMD și Arm, grație „defectelor de proiectare” din fabricarea lor.

Bug-urile afectează desktop-uri, laptop-uri, servere, smartphone-uri și tablete, precum și dispozitive inteligente cum sunt monitoarele pentru copii, mașinile inteligente și termostatele, toate alimentate de procesoare de la aceste firme.

Au fost create patch-uri (n.t.: secvențe software care au scopul de a corecta o problemă) de către un număr de producători de dispozitive, pentru a încerca să corecteze breșele uriașe de securitate, însă rezolvarea problemei de bază va fi extrem de dificilă.

Cele două defecte au fost expuse de cercetătorii din echipa de analiză a securității informatice a Proiectului Zero al Google, împreună cu cercetători din universități și industrie, din mai multe țări.

Meltdown, specific pentru cip-uri Intel, permite hackerilor să ocolească bariera hardware dintre aplicațiile rulate de utilizatori și memoria calculatorului, permițându-le hackerilor să citească memoria calculatorului.

Acesta a fost pentru prima dată descoperit de Project Zero în luna iunie a anului trecut, când expertul Jann Horn a constatat că parolele, cheile de criptare și informațiile sensibile deschise în aplicațiile care ar fi trebuit protejate, ar putea fi accesate.

Un al doilea bug, numit Spectre, afectează cipurile de la Intel, AMD și Arm.

Acest lucru permite hackerilor potențiali să păcălească aplicațiile, care nu au erori de altfel, să furnizeze informații secrete.

Proiectul Zero a dezvăluit vulnerabilitatea Meltdown nu la mult timp după ce Intel a spus că lucrează pentru a-l rezolva.

Intel spune că utilizatorii medii de calculatoare nu vor înregistra încetiniri semnificative de viteză, după ce bugul este fixat (rezolvat).

Companiile (producătoare) de tehnologie nu dau la iveală, de obicei, detalii despre problemele de securitate, până când sunt disponibile soluții, astfel încât hackerii să nu aibă o foaie de parcurs pentru a exploata defectele.

Atât Intel, cât și Google au declarat că intenționează să dezvăluie problema săptămâna viitoare, când vor fi disponibile soluții.

Dar Intel a fost forțat să își facă curățenie, privind această problemă, după ce știrile despre defect au devenit publice.

Meltdown, specific pentru cip-uri Intel, permite hackerilor să ocolească bariera hardware dintre aplicațiile rulate de utilizatori și memoria calculatorului, permițându-le hackerilor să citească memoria calculatorului.

Cum să vă protejați

Google – Patch disponibil

Pe 5 ianuarie, Google emite o actualizare de securitate pentru a proteja telefoanele Android.

Telefoanele cu marca Google ar trebui să descarce automat actualizarea și trebuie doar instalată. Cu Pixel și Pixel 2, actualizarea se va instala automat.

Unii producători de telefoane Android au un patch lent, deci trebuie să îi contactați pentru a vă asigura că îl actualizează cât mai curând posibil.

Patch-ul pentru Chrome va fi instalat pe 23 ianuarie, iar în unele Chromebook-uri s-a observat un efect de încetinire în sistemul său de operare OS 63, lansat în decembrie, a scris Wired.

Dacă nu doriți să așteptați până atunci, o funcție experimentală de la Google, numită „Site Isolation”, vă poate ajuta între timp. Această caracteristică îngreunează accesul la date al site-urilor web rău intenționate, de la alte site-uri pe care le priviți, scrie Cnet.

Pentru a utiliza această funcție pe Windows, Mac, Linux, Chrome OS sau Android, copiați și inserați chrome://flags/#enable-site-per-process în URL-ul din Chrome. Dați clic pe „Strict Site Isolation” și apoi apăsați pe „Enable” („Activare„). Salvați munca dvs. și apoi apăsați „Relaunch now” („Relansați acum„).

Pentru câteva Chromebook-uri nu este de așteptat să se primească patch-uri, deoarece sunt prea vechi. Informații complete se pot găsi aici.

Potrivit Google, niciun alt produs nu este afectat de aceste vulnerabilități.

Microsoft – Patch-uri disponibile pentru Windows 10, vor urma pentru versiunile mai vechi

Există deja un patch disponibil pentru Windows 10, care va fi automat aplicat.

Pentru sistemele de operare mai vechi, un patch va fi disponibil săptămâna viitoare. Potrivit companiei, infrastructura Azure este actualizată.

Apple – Nici un comentariu public

Nu a existat niciun comentariu public din partea companiei. Un cercetător a sugerat că MacOS 10.13.2 a redus defectul.

Linux – Patch disponibil

Sistemul are un patch.

Rapoartele sugerează că poate încetini viteza sistemelor bazate pe Linux cu până la 17%. Utilizatorii pot renunța dacă nu doresc acest lucru.

Amazon – Patch-uri pentru serviciile cloud

Compania declară că serviciile sale web au fost actualizate.

Cele mai importante servicii cloud care-i vizează pe clienții de afaceri, inclusiv Amazon Web Services, Google Cloud Platform și Microsoft Azure, spun că au corectat deja majoritatea serviciilor.

Consumatorii ar trebui să verifice cu producătorii de dispozitive și cu furnizorii de sisteme de operare actualizările de securitate și să le instaleze cât mai curând posibil.

MELTDOWN și SPECTRE: ce trebuie să știți despre ele

Cercetătorii de la Google, mediul academic și firmele de securitate cibernetică au descoperit două deficiențe în cip-urile de computer care afectează aproape toate computerele moderne:

Meltdown

Acesta este un defect care afectează laptop-urile, calculatoarele desktop și serverele de internet cu cip-uri Intel.

Permite hackerilor să ocolească bariera hardware între aplicațiile rulate de utilizatori și memoria kernelului calculatorului.

Acest lucru are potențialul de a permite hackerilor să acceseze conținutul acestei porțiuni a memoriei unui computer.

Acest lucru le-ar permite să fure date, cum ar fi parolele salvate în browserele web.

Spectre

Această eroare afectează cip-urile de la Intel, AMD și Arm și permite hackerilor să păcălească aplicațiile, care nu au de altfel erori, în a da acces la informații secrete.

Defectul „Spectre” afectează cip-urile de pe smartphone-uri și tablete, precum și cip-uri de la Intel și Advanced Micro Devices Inc.

Hackerii păcălesc aplicațiile să furnizeze informații sensibile. Spectre este un bug mai larg care se aplică la aproape toate dispozitivele de calcul.

Este mai greu pentru hackeri să profite de această vulnerabilitate, dar mai puțin ușor de realizat patch-uri și va fi o problemă mai mare pe termen lung, spun experții.

Într-un interviu acordat către CNBC, CEO-ul Intel, Brian Krzanich, a declarat: „Nu am găsit cazuri în care cineva ar fi executat această faptă”.

„Telefoanele, PC-urile, toate vor fi afectate, dar va varia de la produs la produs”.

Cu toate acestea, în clipurile din mass-media socială experții în domeniul securității calculatoarelor pretind a arăta cum este comisă isprava.

Michael Schwarz, care are un doctorat în domeniul securității informațiilor, a postat pe Twitter „Folosind #Meltdown pentru a fura parolele în timp real”, împreună cu o animație GIF a procedurii.

Cercetătorii spun că Apple și Microsoft au patch-uri pregătite pentru utilizatorii computerelor desktop afectate de Meltdown.

Using #Meltdown to steal passwords in real time #intelbug #kaiser #kpti /cc @mlqxyz @lavados @StefanMangard @yuvalyarom https://t.co/gX4CxfL1Ax pic.twitter.com/JbEvQSQraP

— Michael Schwarz (@misc0110) January 4, 2018

Microsoft a refuzat să comenteze și Apple nu a răspuns imediat cererilor de a face declarații.

Daniel Gruss, unul dintre cercetătorii de la Universitatea de Tehnologie din Graz, care a descoperit eroarea Meltdown, într-un interviu acordat Reuters, a numit-o „probabil unul dintre cele mai grave bug-uri ale CPU-ului, găsit vreodată”.

Gruss a spus că Meltdown a fost cea mai serioasă problemă pe termen scurt, dar ar putea fi oprită în mod decisiv cu ajutorul pach-urilor software.

DE CE ESTE EXISTĂ ERORILE?

Procesoarele moderne de calculatoare se bazează pe o metodă numită execuție speculativă pentru a încerca și a-și optimiza performanțele.

Ambele vulnerabilități vizează acest proces, care este conectat hardware la CPU (CPU = procesor).

Cip-urile sparg procesarea datelor într-o suită (serie) de activități mai mici, numită pipeline (conductă), împărțind instrucțiunile primite într-o serie de pași secvențiali.

Acest lucru asigură că fiecare parte a procesorului este ocupată, maximizându-se performanța.

Pentru a elibera spațiul din pipeline (conductă), cip-urile moderne încearcă să ghicească ce informații vor fi necesare la un moment dat.

Încarcă aceste date în memorie, ocazional chiar și când nu este necesar, permițând sistemului să le acceseze mai repede.

În orice caz, aceasta înseamnă că pot fi încărcate în memorie informații sensibile care nu ar fi trebuit, înainte de a fi efectuate verificări de securitate.

Odată ce procesatorul realizează că informațiile nu sunt necesare, ar trebui să elimine orice urmă a lor, dar nu este întotdeauna cazul să se întâmple acest lucru .

Aceste vulnerabilități permitea hackerilor să detecteze rămășițele de date depuse în memorie.

Spectre, bug-ul mai larg care răspândit la aproape toate dispozitivele de calcul, este mai dificil de exploatat de către hackeri, dar mai puțin ușor de realizat patch-uri și va fi o problemă mai mare pe termen lung, a spus el.

CEO-ul Intel a declarat că cercetătorii de la Google i-au spus despre defectele Intel „cu ceva timp în urmă” și că Intel a testat soluțiile pe care le vor lansa săptămâna viitoare producătorii de dispozitive care îi folosesc cip-urile.

Înainte ca problemele să devină publice, Google, pe blogul său, a declarat că Intel și alții au intenționat să dezvăluie problemele pe 9 ianuarie.

Intel a fost nevoit să spună adevărul despre problema Meltdown, după ce știrile despre defect, care afectează laptop-uri precum HP, au devenit publice

Bug-urile afectează desktop-uri, laptop-uri, servere, smartphone-uri și tablete, precum și dispozitive inteligente, dotate cu procesoare de la o gamă largă de producători.

iPphone-urile Apple sunt probabil printre cele mai afectate dispozitive, deoarece procesoarele se bazează pe cip-uri Arm pe 64 de biți. Nu a existat niciun comentariu public din partea companiei. Un cercetator a sugerat ca MacOS 10.13.2 are o solutie pentru defectul care afectează laptopurile șau calculatoarele desktop.

Google a anunțat că a informat companiile afectate despre defectul „Spectre” la 1 iunie 2017 și a raportat defectul „Meltdown” după primul defect, dar înainte de 28 iulie 2017.

Defectele au fost publicate pentru prima dată în revista tehnică The Register.

De asemenea, aceasta a raportat că actualizările pentru remedierea problemelor ar putea determina cip-urile Intel să opereze cu 5% până la 30% mai lent, unii experți susținând că încetinirea ar putea fi mai mult de 50%.

Cele două defecte au fost descoperite de cercetătorii din echipa de analiză a securității informatice a Proiectului Zero al Google, împreună cu cercetători din universități și industrie, din mai multe țări. Propriile boxe inteligente de la Google folosesc procesoare Arm.

Intel a negat faptul că patch-urile ar încetini calculatoare bazate pe cip-uri Intel.

„Intel a început să furnizeze actualizări de software și firmware pentru a rezolva aceste erori”, a declarat compania Santa Clara, California.

„Contrar anumitor rapoarte, orice impact asupra performanțelor depinde de volumul de muncă și, pentru utilizatorul mediu, nu ar trebui să fie semnificativ și va fi diminuat în timp”.

CEI MAI MARI ACTORI DIN INDUSTRIE

Intel, AMD și Arm sunt trei dintre cele mai mari nume din lumea procesoarelor de calculator.

Intel

Intel, lider mondial al producătorilor de semiconductori, a început să producă cip-uri de memorie, inclusiv primul semiconductor de oxid de metal, în 1969.

Introducerea de către firmă a microprocesorului Pentium în 1993 a ajutat la lansarea unei revoluții a calculatoarelor personale în deceniul respectiv.

Companiile majore, inclusiv Dell și HP, au fost primii utilizatori ai cip-urilor Intel în PC-urile lor.

Astăzi, majoritatea laptopurilor și desktop-urilor din lume sunt dotate cu un procesor Intel, inclusiv rivalul Apple Macs, care a renunțat la cip-urile proprii în favoarea liderului industriei, în 2005.

AMD

Advanced Micro Devices, mai cunoscut sub numele de AMD, este singurul rival important al Intel pe piața procesoarelor PC.

Alături de Nvidia, acesta este, de asemenea, unul dintre cei doi jucători dominanți în fabricarea unităților de procesare grafică utilizate în jocurile video PC.

Atât Microsoft, cât și Sony au ales procesoarele AMD de la Intel pentru a-și echipa cele mai recente console, Xbox One și PS4.

Procesoarele AMD sunt, de asemenea, alegerea preferată pentru multe PC-uri personalizate și construite acasă, în special în rândul comunității de jocuri.

Arm

Procesoarele Arm au cucerit lumea dispozitivelor inteligente, datorită designului parții lor din spate.

Compania britanică Arm Holdings dezvoltă designul cip-urilor, care este apoi licențiat altor companii.

Procesoarele care folosesc arhitectura RISC a companiei necesită mai puțini tranzistori decât cip-urile mai mari ale computerului personal.

Acest lucru le face mai ieftine, folosesc mai puțină energie și oferă mai puțină căldură, făcându-le ideale în gadgeturi mai mici, portabile.

Acestea variază de la telefoane inteligente la monitoarele pentru bebeluși conectate la internet.

Purtătorul de cuvânt al Arm, Phil Hughes, a declarat că patch-urile au fost deja distribuite companiilor partenere, printre care se numără mulți producători de smartphone-uri.

„Această metodă funcționează numai dacă un anumit tip de cod rău intenționat rulează deja pe un dispozitiv și ar putea duce, în cel mai rău caz, la accesarea unor fragmente mici de date din memoria privilegiată”, a spus dl. Hughes într-un e-mail.

Cipurile AMD sunt, de asemenea, afectate de cel puțin o variantă a unui set de defecțiuni de securitate, dar li se pot aplica patch-uri prin intermediul unei actualizări software.

Compania a spus că crede că există „un risc aproape zero pentru produsele AMD în acest moment.”

Spectre afectează cip-urile de la Intel, AMD și Arm și permite hackerilor să păcălească aplicațiile, care nu au de altfel erori, în a da acces la informații secrete. Această imagine prezintă un monitor Motorola pentru copii, care utilizează cip-uri Arm.

Au fost deja create patch-uri de un număr de producători de dispozitive și de sisteme de operare pentru a corecta breșele imense de securitate. Această imagine prezintă sistemul GPS DigiWalker al Mio, care utilizează de asemenea un procesor Arm.

Google a declarat într-un post pe blog că telefoanele Android care rulează cele mai recente actualizări de securitate sunt protejate, precum și propriile telefoane Nexus și Pixel cu cele mai recente actualizări de securitate.

Utilizatorii Gmail nu trebuie să ia nicio măsură suplimentară pentru a se proteja, însă utilizatorii Chromebook-urilor, browserului Chrome și a multor servicii Google Cloud vor trebui să instaleze actualizări.

Amazon Web Services, un serviciu de cloud computing folosit de companii, a declarat că la majoritatea serverelor sale de internet s-au aplicat deja patch-uri, iar restul sunt în proces de aplicare patch-uri.

Defectul afectează așa-numita memorie kernel de pe procesoare Intel x86, procesoare fabricate în ultimul deceniu, a relatat The Registrer citând programatori anonimi, permițând utilizatorilor de aplicații normale să deslușească structura (amplasarea) sau conținutul zonelor protejate ale cip-urilor.

Acest lucru ar putea permite hackerilor să exploateze alte erori de securitate sau, mai rău, să expună informații securizate, cum ar fi parole, compromițând astfel computerele individuale sau chiar rețele întregi de servere.

CE ESTE MEMORIA KERNEL?

Memoria nucleului face parte din stratul kernel, care este modulul central al unui sistem de operare precum Windows sau Mac OS.

Aceasta este partea din sistemul de operare care se încarcă mai întâi (atunci când este pornit aparatul) și pornește procesele de bază și sarcinile necesare pentru a face computerul să funcționeze.

Memoria nucleului rămâne într-o zonă protejată a memoriei fizice principale, care este alcătuită din cip-uri RAM, și în memoria virtuală, care constă în zone alocate în mod special pe hard disk.

În timp ce alte părți ale memoriei principale pot fi suprascrise, memoria kernel este alocată pentru a efectua procese importante ale sistemului, cum ar fi gestionarea discurilor, memoriei, proceselor și sarcinilor, precum și pentru comunicarea între componentele și dispozitivele hardware.

Ca atare, acesta conține informații sensibile, care sunt în afara limitelor pentru restul sistemului, pentru a le proteja de eventualele erori nedorite care apar în sistemul de operare.

Dan Guido, director executiv al firmei de consultanță în domeniul securității cibernetice Trail of Bits, a declarat că firmele ar trebui să se miște repede pentru a actualiza sistemele vulnerabile, spunând că se așteaptă ca hackerii să dezvolte rapid codul pe care îl pot utiliza pentru a lansa atacuri care exploatează vulnerabilitățile.

„Exploatările acestor bug-uri vor fi adăugate la seturile de instrumente standard ale hackerilor”, a spus dl Guido.

Acțiunile Intel au scăzut cu 3,4% în urma raportului, dar au înregistrat o creștere de 1,2%, ajungând la 44,70 $ (33 de lire sterline), în tranzacționarea after-hours (n.t.: care se desfășoară în afara orelor normale de tranzacționare).

Acțiunile AMD au crescut cu 1% până la 11,77 $, revărsându-se mult peste câștigurile pe care le-au făcut mai devreme în ziua în care rapoartele sugerau că cip-urile lor nu au fost afectate.

Nu a fost clar imediat dacă Intel se va confrunta cu orice răspundere financiară semnificativă, care decurge din defectul raportat.

„Problema actuală a Intel, dacă este adevărată, în opinia noastră nu ar presupune probabil înlocuirea procesorului. Cu toate acestea, situația este fluidă”, a declarat într-o notă Hans Mosesmann de la Rosenblatt Securities din New York, adăugând că ar putea afecta reputația companiei.

VIDEO Aflați cum puteți preveni virușii și malware-urile de pe computer